Сетевая инфраструктура

Сети и подсети являются основными элементами сетевой инфраструктуры, обеспечивающими связь и разграничение трафика в облаке. В этой инструкции описано, как создать сеть и подсеть, просмотреть схему сетевой топологии и настроить маршрутизатор IP-адресов.

Сетевая топология

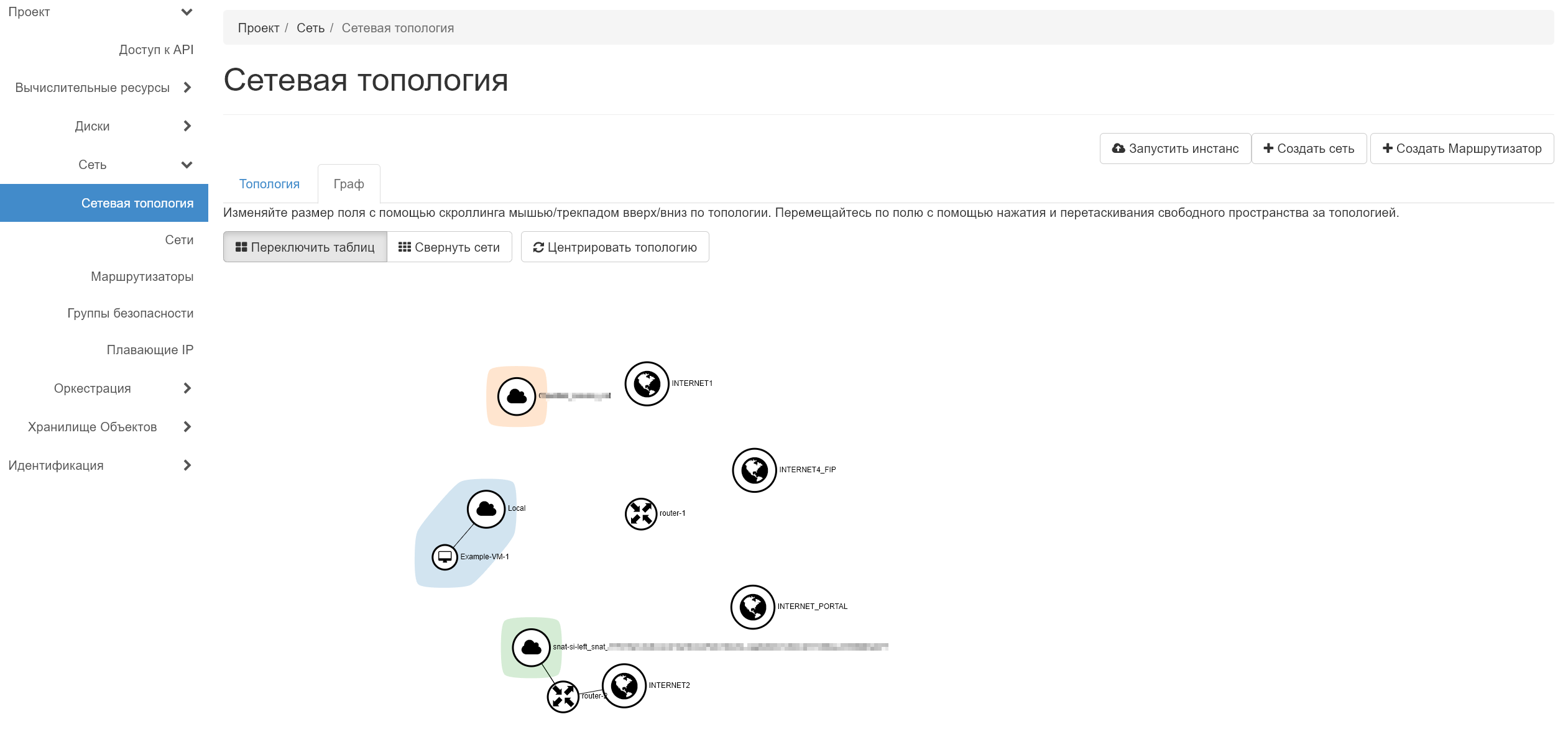

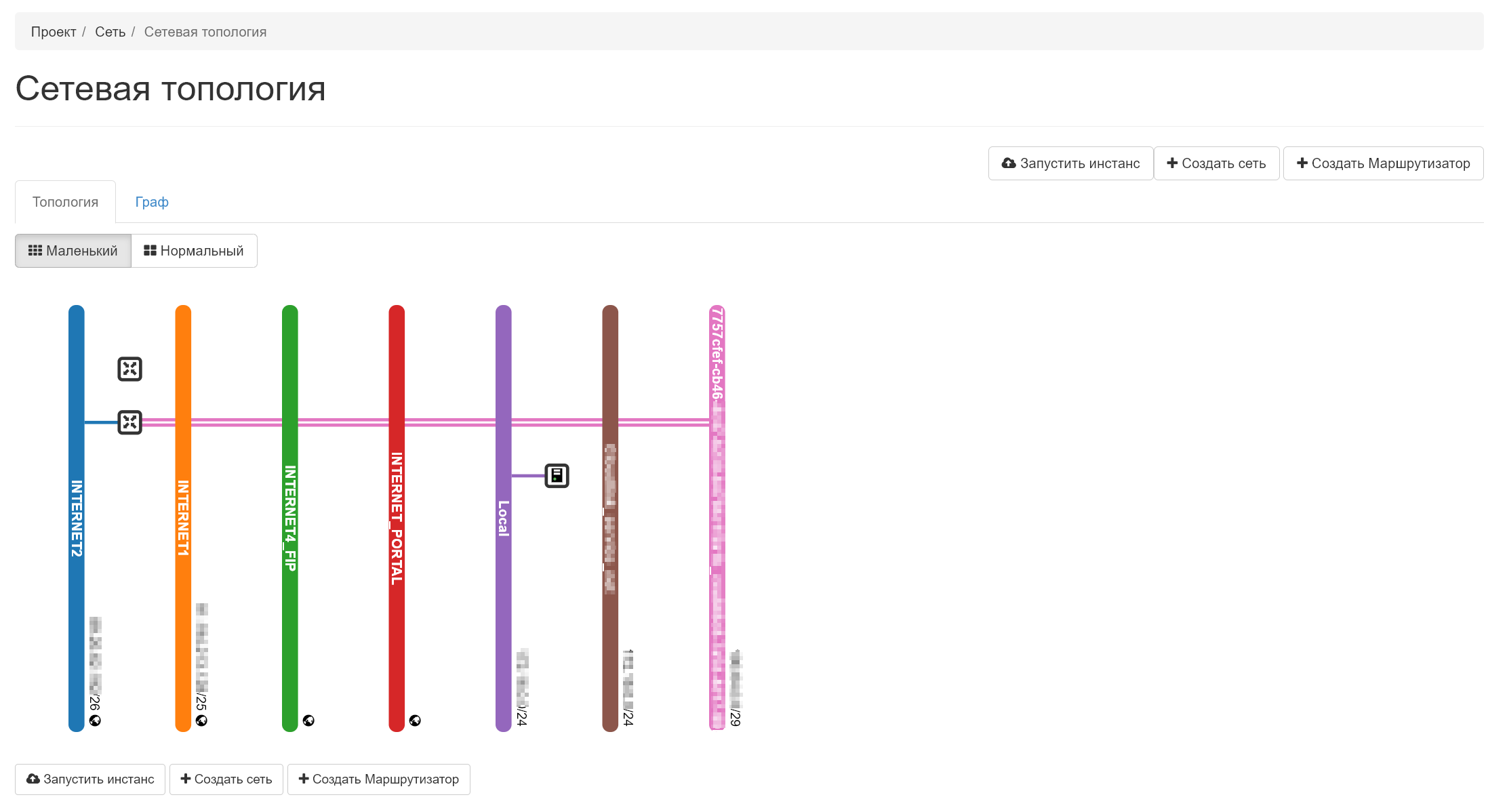

Сетевая топология в OpenStack Horizon – это графическое представление всех сетевых компонентов, включая сети, подсети, маршрутизаторы, и подключенные к ним инстансы. С помощью Сетевой топологии можно эффективно визуализировать структуру и понимать связи сети.

Сетевая топология находится в главном разделе меню платформы Проект-> Сеть -> Сетевая топология. На этой странице отображается автоматически сформированная схема взаимодействия компонентов сети.

Чтобы просмотреть сетевую схему, выберите вкладку Граф.

Чтобы просмотреть сетевую топологию, выберите вкладку Топология.

Информация о сетях и подсетях

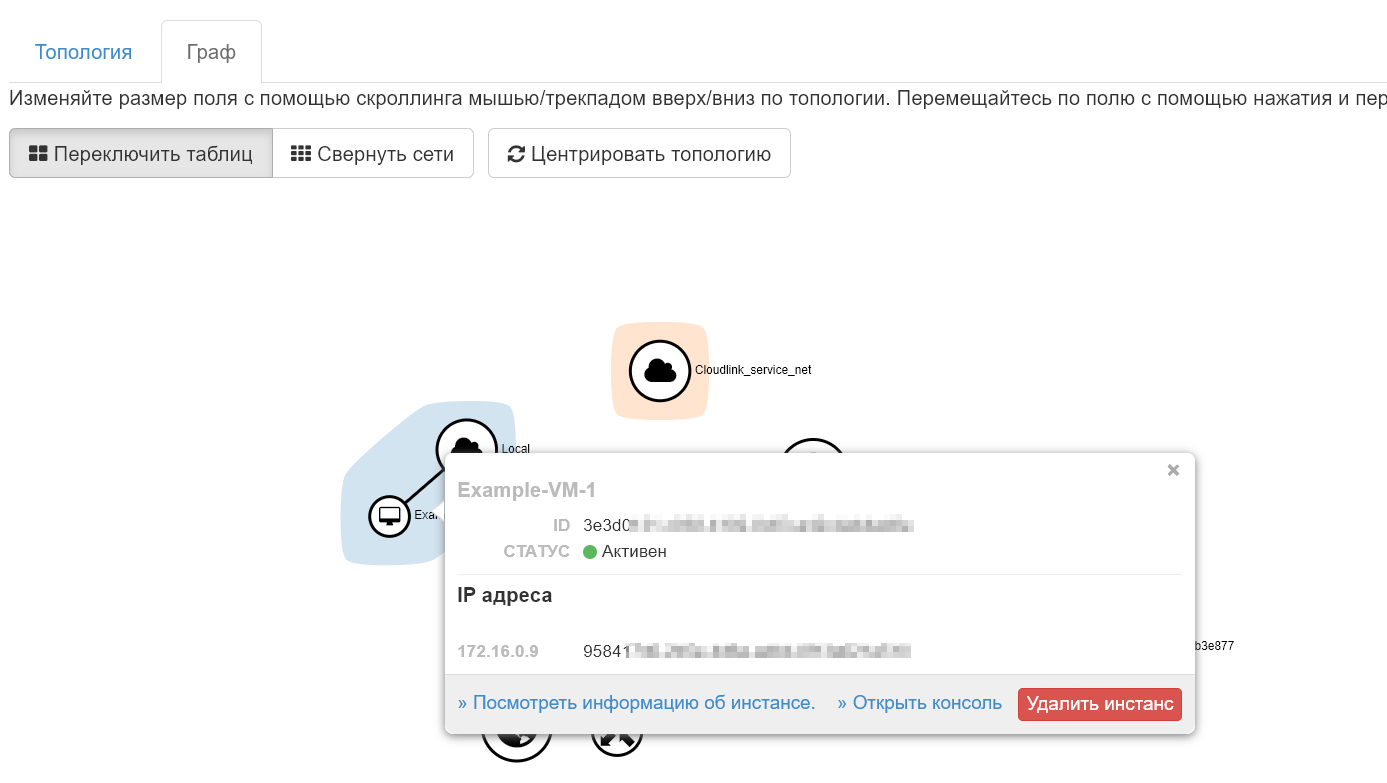

Для просмотра информации об элементах сетевой инфраструктуры на схеме Сетевой топологии нажмите на любую сеть, подсеть или инстанс, чтобы просмотреть детальную информацию.

Информация включает в себя диапазоны IP-адресов, статус и связанные компоненты.

Прямо на схеме можно удалить сети и подсети или перейти к редактированию свойств элементов.

Сети

Создать новую сеть

-

В главном меню платформы выберите Проект > Сеть > Сети.

-

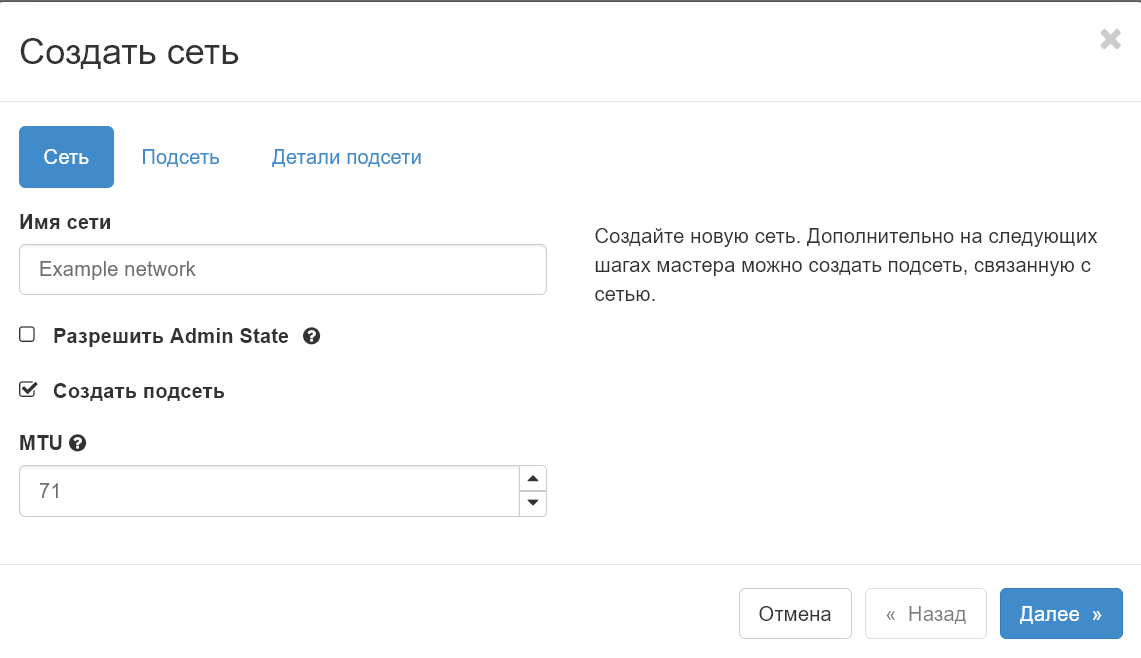

Нажмите Создать сеть.

-

Введите параметры:

-

Имя сети — ведите название сети.

-

Разрешить Admin State (опционально) — установите флажок, если нужно, чтобы сразу после создания сеть активировалась.

-

Создать подсеть (опционально) — включите это опцию, если нужно сразу создать подсеть. В этом случае в окне создания сети после нажатия на кнопку Далее нужно будет указать параметры сети. Если подсеть не требуется, то опцию нужно отключить. В этом случае будет создана только сеть. При этом подсеть можно будет создать отдельно.

В облачной сети должна быть хотя бы одна подсеть. После удаления подсеть невозможно восстановить.

-

MTU (Опционально) — укажите максимальный размер блока передачи данных. Минимум:

- Для подсети IPv4 — 68 байт

- Для подсети IPv6 — 1280 байт.

- Название подсети — введите название подсети.

- Сетевой адрес — укажите адрес сети в диапазоне адресов 192.168.0.0/24. Например, 192.168.88.0/24.

- Версия IP — выберите версию IP:

- IPv4

- IPv6

- IP шлюза — Если не указан IP-адрес шлюза, то по умолчанию присваивается первое значение сети. Например, 192.168.88.1. Для того чтобы не использовать шлюз, включите опцию "Выключить шлюз".

Нажмите кнопку Далее, если активирована опция Создать подсеть, и заполните параметры подсети:

-

-

Нажмите кнопку Далее.

-

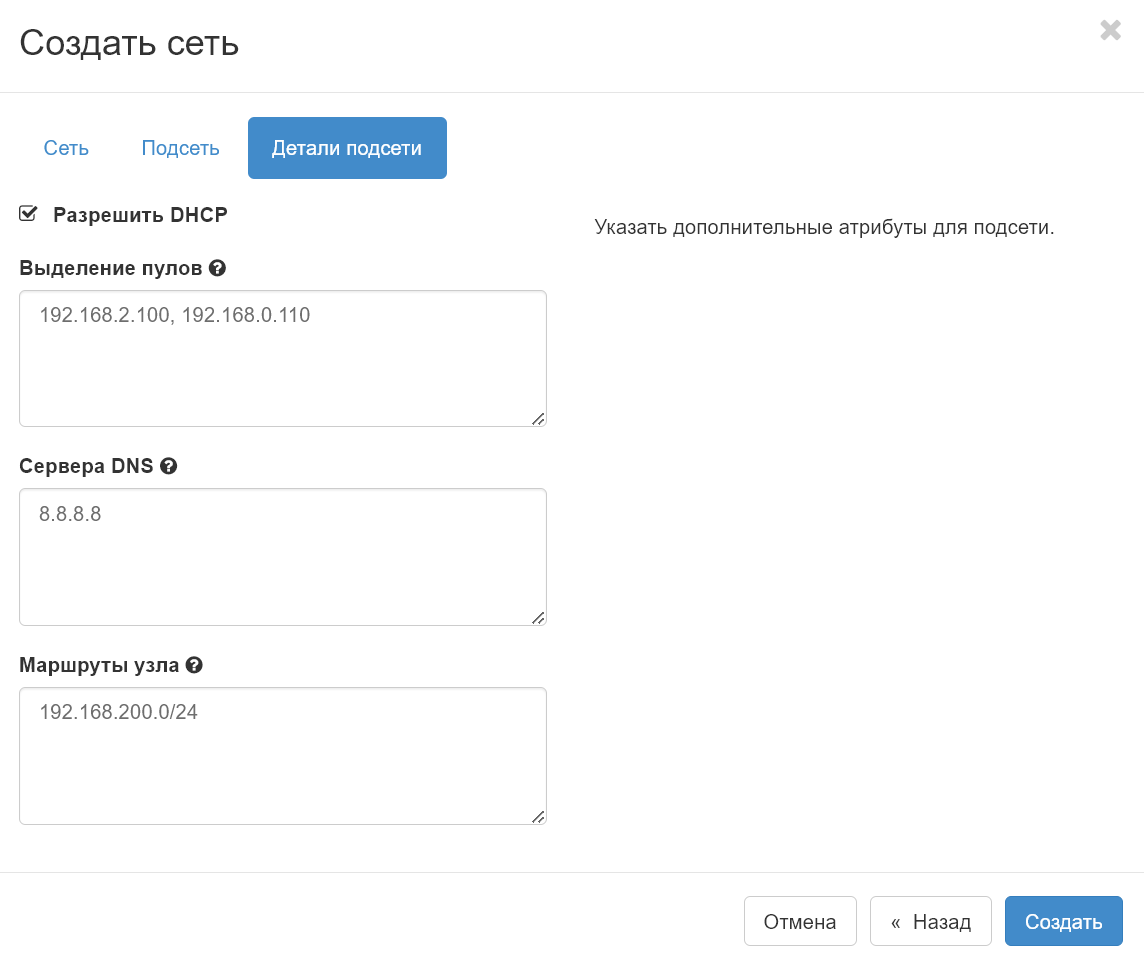

На вкладке Детали подсети заполните параметры.

При выключенном DHCP (Enable DHCP без галки) не будет работать cloud-init.

-

Выделение пулов (DHCP Pool) — укажите пул адресов, выдаваемых по DHCP в формате "начальный адрес -конечный адрес".

-

Сервера DNS — укажите адреса серверов DNS. Если их несколько, каждый адрес укажите на новой строке.

-

Маршруты узла (Host Routes) — укажите дополнительные маршруты для хостов, если они есть.

- Нажмите Создать.

Новая сеть и подсеть созданы. Они отобразятся в списке всех сетей и на схеме Сетевой топологии.

Удалить подсеть

-

В главном меню платформы выберите Проект > Сеть > Сети.

-

Нажмите на название облачной сети, в которой находится подсеть.

-

Перейдите на вкладку Подсети.

-

Напротив нужной подсети нажмите на стрелку вниз и выберите пункт Удалить подсеть.

-

В открывшемся окне подтвердите удаление.

В облачной сети должна быть хотя бы одна подсеть. После удаления подсеть невозможно восстановить.

Маршрутизаторы

Маршрутизаторы в OpenStack Horizon управляют передачей данных между различными сетями в вашем облачном окружении, обеспечивая связь между внутренними и внешними сетями.

Создать новый маршрутизатор

- В главном меню платформы выберите Проект -> Сети -> Маршрутизаторы.

- Нажмите Создать Маршрутизатор.

- Укажите параметры:

- Подсеть — выберите ранее созданную.

- IP Адрес — укажите адрес подсети, что бы роутер являлся шлюзом для подсети.

- Нажмите Создать Маршрутизатор.

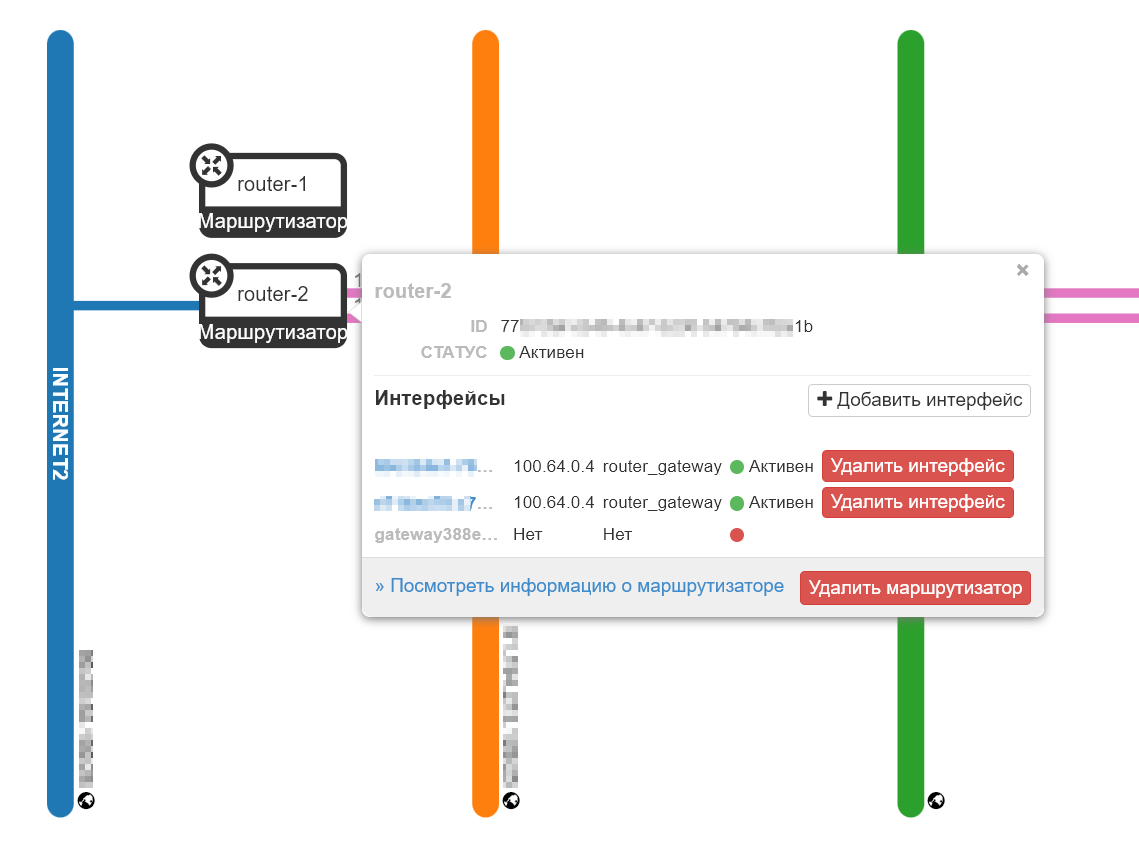

Чтобы убедиться, что внутренняя и внешняя сеть имеют связь через созданный маршрутизатор, перейдите в раздел Проект-> Сеть -> Сетевая топология.

Добавление сетевого интерфейса к маршрутизатору

Сетевой интерфейс — это сетевой порт сервера с уникальным MAC-адресом. Создаётся автоматически на каждом сервере. Также его можно создать отдельно для нового маршрутизатора.

Подключение интерфейсов маршрутизатора к подсетям позволяет управлять маршрутизацией трафика внутри вашей сетевой инфраструктуры.

Для подключения сетевого интерфейса:

- В разделе Маршрутизаторы нажмите на название созданного маршрутизатора.

- В открывшихся сведениях о маршрутизаторе выберите вкладку Интерфейсы и нажмите Добавить интерфейс.

- В поле Подсеть выберите подсеть, к которой нужно подключить маршрутизатор.

- Нажмите Отправить.

Удалить маршрутизатор

- Перейдите в раздел Проект -> Сети -> Маршрутизаторы.

- В строке с маршрутизатором нажмите на стрелку вниз и выберите Удалить Маршрутизатор.

Убедитесь, что это не повлияет на связность внутренних сетей и доступ к внешнему интернету.

Группы безопасности

Группы безопасности в OpenStack действуют как виртуальные фаерволы, устанавливающие правила для входящего и исходящего трафика инстансов. Группу безопасности можно добавить к инстансу ВМ как на этапе создания ВМ, так и создать отдельно в разделе Сети и добавить позже.

Создать группу безопасности

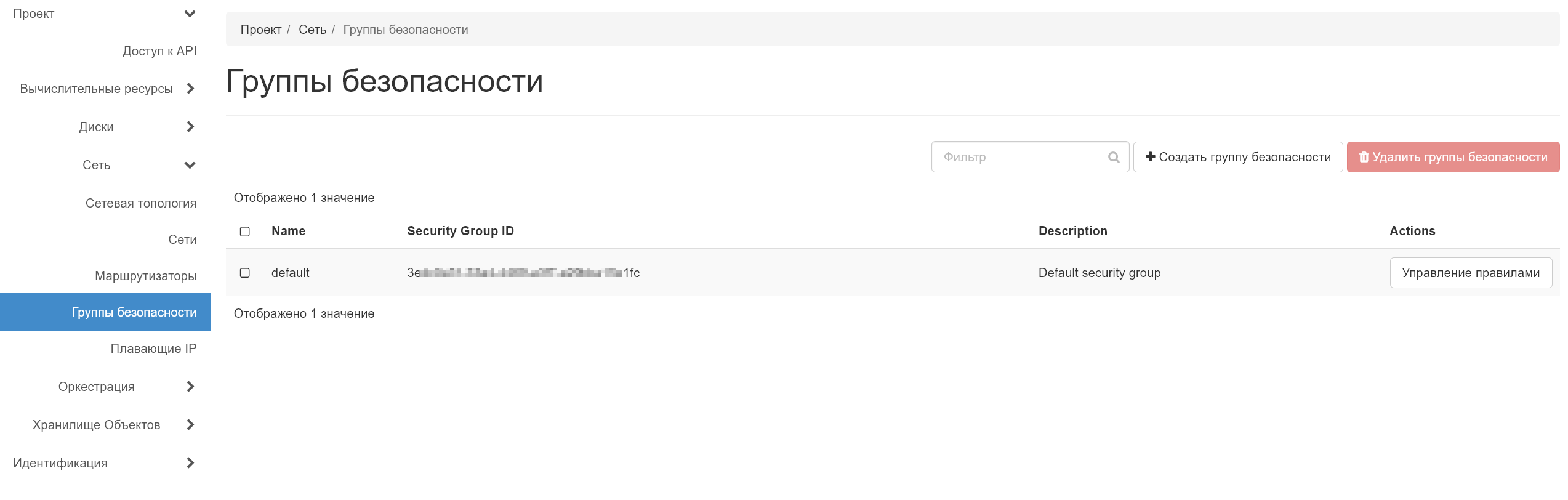

- В главном меню перейдите в раздел Проект > Сети > Группы безопасности.

- Нажмите Создать группу безопасности.

- Укажите параметры:

- Имя — название группы безопасности. Длина имени — от 1 символа. Рекомендуется использовать до 15 символов.Может содержать прописные и строчные буквы латинского алфавита, цифры, знаки препинания и специальные символы.

- Описание — описание группы безопасности, заполняется при необходимости.

- Подтвердите создание, нажав Создать группу безопасности.

Группа безопасности появится в общем списке. Теперь можно настроить правила для этой группы.

Добавить правила в группу безопасности

Созданная группа безопасности не содержит правил, поэтому любой входящий и исходящий трафик запрещён.

Если группа имеет правила только для входящего трафика, сервер может только отвечать на запросы, но не создавать их.

Если группа имеет правила только для исходящего трафика, сервер может создавать запросы и получать ответы на них, но не может принимать входящие запросы.

В одном проекте можно создать максимум 200 правил. Они могут содержаться в одной группе безопасности или нескольких.

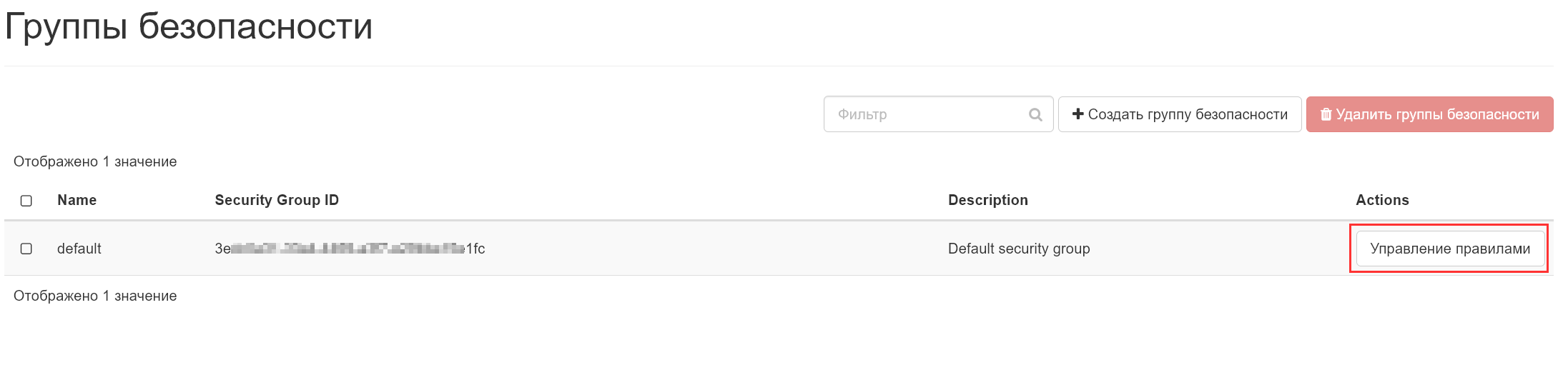

Для добавления правил безопасности:

-

В главном меню перейдите в раздел Проект -> Сети -> Группы безопасности.

-

В строке с созданной группой нажмите Управление правилами.

-

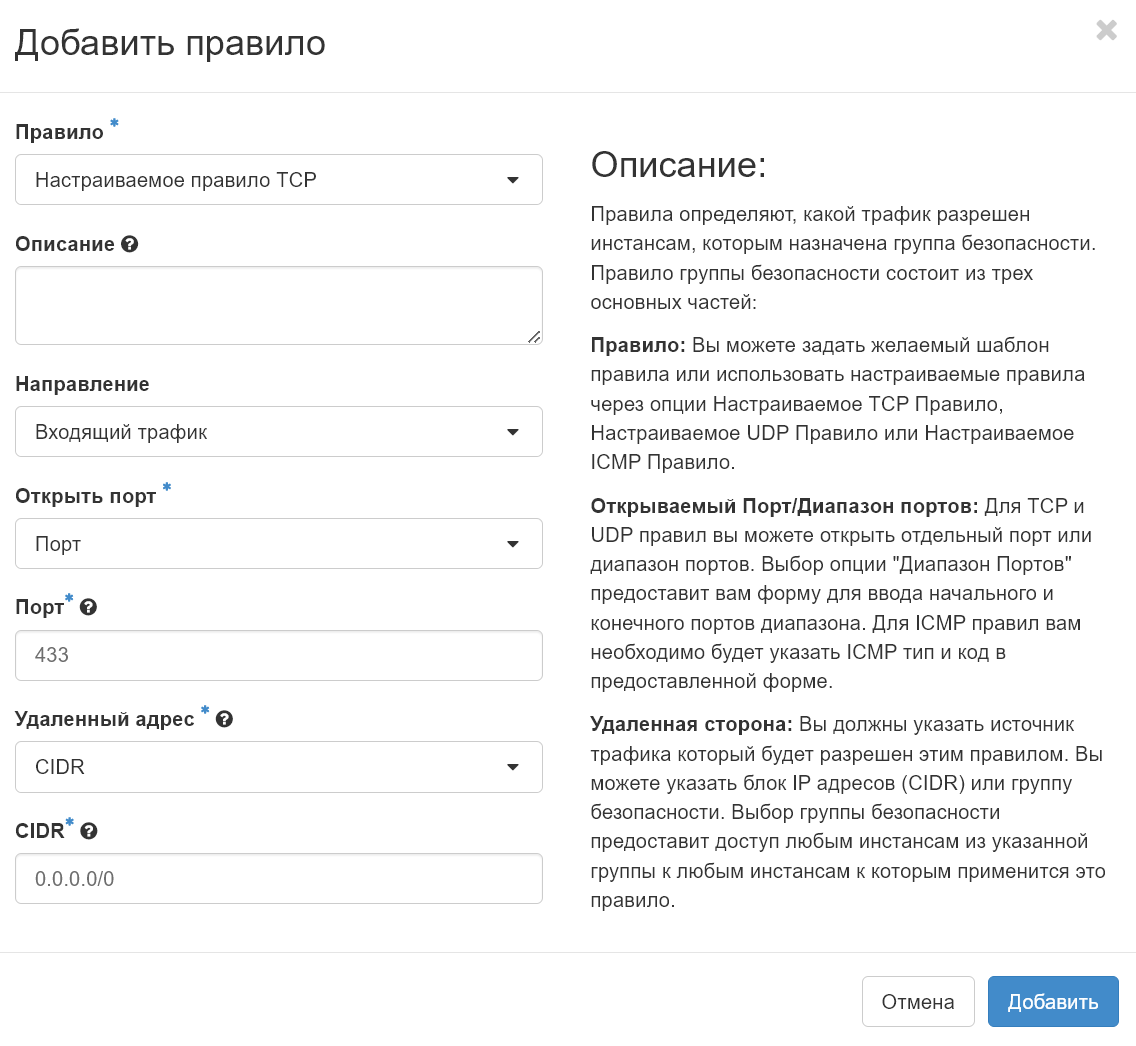

Нажмите Добрать правило и введите параметры для нового правила для входящего или исходящего трафика.

-

Правило -- выберите правило для группы безопасности. От выбора значения в этом поле будет зависеть количество других полей в форме и варианты их заполнения. Есть следующие правила:

- TCP — транспортный протокол, гарантирующий доставку данных. Его используют SSH, RDP, HTTPS;

- UDP — транспортный протокол, не требующий установки соединения и не гарантирующий доставку данных. Его используют DNS, DHCP, SNMP;

- ICMP — протокол межсетевых управляющих сообщений. Главным образом, используется утилитой Ping; Все — выбор всех протоколов;

-

Направление — направление трафика серверов, входящих в группу безопасности:

- Входящее — правило относится к трафику, принимаемому серверами.

- Исходящее — правило относится к трафику, отправляемому серверами.

-

Открыть порт — порт транспортного уровня, к которому применяется правило. Используется для всех протоколов, кроме ICMP:

- Порт — порт, по которому принимается и отправляется трафик.

- Диапазон Портов — диапазон портов, по которому принимается и отправляется трафик.

- Все порты — правило применяется для всех портов.

Если нужно создать правило для разных портов или диапазонов портов, создайте отдельные правила для каждого порта или диапазона.

-

Удаленный адрес — адрес, на который распространяется правило:

- CIDR — адрес подсети в формате IPv4 или IPv6 с указанием размера подсети.

- Группа безопасности — существующая группа безопасности. Правило применяется для серверов, которые используют выбранную группу безопасности. Нажмите на кнопку Добавить.

- Проверьте параметры и нажмите Добавить.

Новое правило для группы безопасности создано.

Удаление правила группы безопасности

Чтобы удалить правило группы безопасности:

-

В главном меню платформы выберите Проект -> Сети -> Группы безопасности.

-

В строке с группой безопасности, из которой нужно удалить правило, нажмите на стрелку вниз и выберите Управление правилами.

-

Выберите правило и нажмите Удалить правило и подтвердите это действие.

Если нужно удалить несколько правил, то проставьте галочки рядом с удаляемыми правилами и над списком нажмите на кнопку Удалить правила и затем подтвердите это действие.

Удалить группу безопасности

Нельзя удалить:

- Группу безопасности по умолчанию -- default;

- Группу безопасности, прикрепленную к определенному сетевому интерфейсу.

Чтобы удалить группу безопасности:

- В главном меню платформы выберите Проект -> Сети -> Группы безопасности.

- Выберите нужную группу и нажмите на стрелку вниз.

- Нажмите кнопку Удалить группу безопасности и подтвердите удаление.

Плавающие IP-адреса

Когда в OpenStack создаётся экземпляр, ему автоматически назначается фиксированный IP-адрес в сети, к которой он подключён. Этот адрес остаётся с экземпляром до его удаления.

Кроме фиксированного IP, к экземпляру можно привязать и плавающий IP-адрес. В отличие от фиксированного, плавающий IP можно в любой момент отвязать от одного экземпляра и привязать к другому, независимо от его состояния.

Плавающие IP – публичные статические IP-адреса, которые можно назначать инстансам проекта. Плавающие адреса предназначены для организации сетевой достижимости к инстансам проекта, используя при этом механизм SNAT («преобразование сетевых адресов»). В результате происходит замена адреса источника ( source) при прохождении пакета в одну сторону и обратной замене адреса назначения (destination) в ответном пакете.

Каждый проект содержит ограниченное количество плавающих IP-адресов, их количество регулируется квотой публичных адресов, которое определяет владелец проекта в OpenStack.

В этой инструкции описывается резервирование плавающего IP-адреса из существующего пула адресов и привязка этого адреса к конкретному экземпляру.

Выделить плавающий IP-адрес

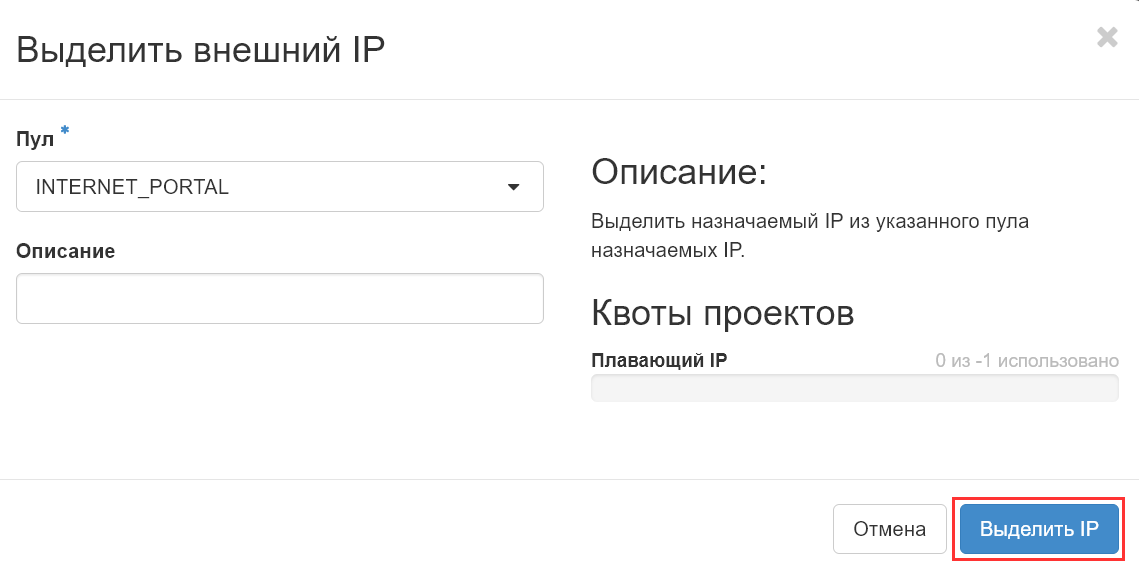

- В главном меню платформы выберите Проект -> Сети -> Плавающие IP.

- Нажмите Выделить IP проекту.

- Выберите Пул, из которого IP-адреса будут выделены.

- Нажмите Выделить IP.

Новый плавающий IP-адрес появится в списке.

Если возникает ошибка при выделении плавающего IP-адреса, проверьте квоту проекта.

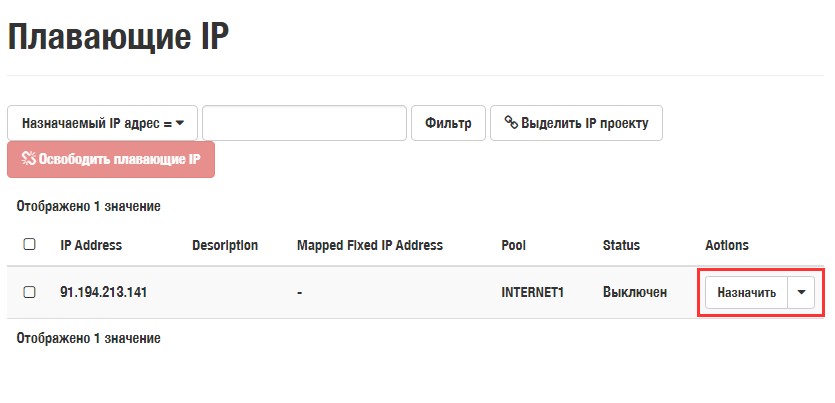

Привязка плавающего IP к серверу

Для назначения плавающего IP, необходимо указывать доступный публичный IP и соответствующий порт назначения инстанса.

В интерфейсе OpenStack Horizon вы можете назначить (связать) или снять ранее назначенный плавающий IP из двух точек:

- В главном меню платформы выберите Проект -> Сети -> Плавающие IP.

- В строке с созданным IP-адресом нажмите Назначить.

- Укажите публично доступный IP-адрес и соответствующий Порт назначения инстанса. Назначение плавающего IP допустимо только для портов инстансов, подсети которых скоммутированы с внутренним маршрутизатором проекта

- Нажмите Назначить, чтобы завершить привязку IP и инстанса.

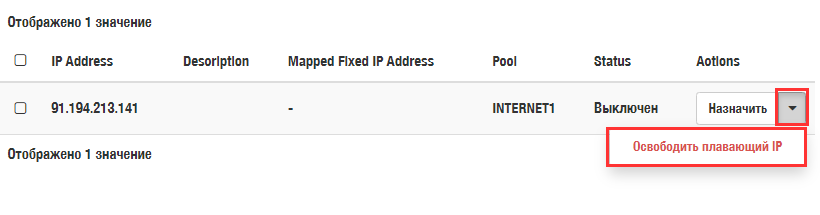

Отвязать плавающий IP-адрес

Плавающий IP-адрес можно отвязать от инстанса, если он больше не нужен. Для этого:

- В главном меню платформы выберите Проект -> Сети -> Плавающие IP.

- В строке с созданным IP-адресом нажмите Снять назначение для отвязки IP от инстанса.

- Освободите плавающий IP,нажав в строке с этим IP, на стрелку вниз -> Оободить плавающий IP.

Освобождение плавающего IP возвращает его в пул доступных адресов и делает его доступным для использования другими проектами или инстансами.